反编译安卓源码

- 发布:2021-04-12 11:26

- 更新:2021-04-12 16:16

- 阅读:2346

【报Bug】uniapp安卓源码检测到漏洞(风险)提示,Activity、activity-alias、service、receiver组件对外暴露会导致数据泄露和恶意的dos攻击

产品分类: uniapp/App

PC开发环境操作系统: Windows

PC开发环境操作系统版本号: win10

HBuilderX类型: 正式

HBuilderX版本号: 3.1.8

手机系统: Android

手机系统版本号: Android 11

手机厂商: 华为

手机机型: ALL

页面类型: vue

打包方式: 云端

项目创建方式: HBuilderX

App下载地址或H5⽹址: https://zspj.pjq.gov.cn/upload/download/2020-05-29/upload_15676b1ffd6fe27c7b6cf24e5ddab0be.apk

操作步骤:

预期结果:

无漏洞提示

无漏洞提示

实际结果:

包含漏洞提示

包含漏洞提示

bug描述:

风险项

Activity、activity-alias、service、receiver组件导出检测(低危)

描述

Activity、activity-alias、service、receiver组件对外暴露会导致数据泄露和恶意的dos攻击。

检测

检测Activity、activity-alias、service、receiver。先检测组件的exported属性,再检测组件的permission对应的protectionlevel属性。

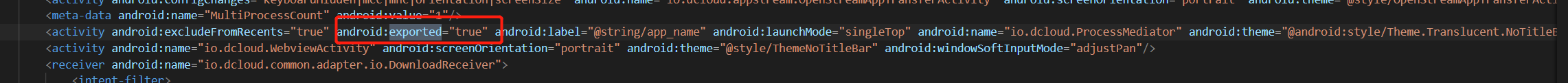

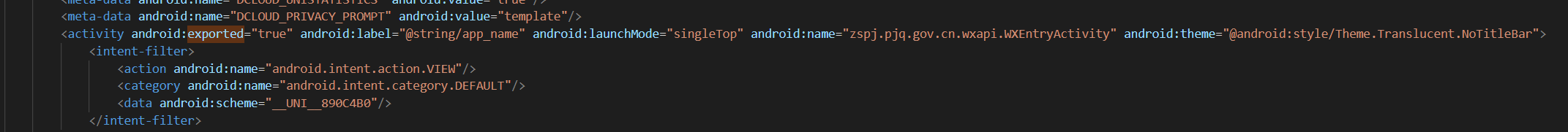

如下所示,以下activity设置android:permission属性为true。

1.png; 2.png

修复建议

1、 最小化组件暴露。对不会参与跨应用调用的组件添加android:exported=”false”属性。

2、设置组件访问权限。对跨应用间调用的组件或者公开的receiver、service、activity和activity-alias设置权限,同时将权限的protectionLevel设置为”signature”或”signatureOrSystem”。

3、组件传输数据验证。对组件之间,特别是跨应用的组件之间的数据传入与返回做验证和增加异常处理,防止恶意调试数据传入,更要防止敏感数据返回。

风险项

Provider:grant-uri-permission属性检测(低危)

描述

grant-uri-permission若设置为true,可被其它程序员通过uri访问到content provider的内容,容易造成信息泄露。默认是false。

检测

检测分析AndroidManifest.xml文件,发现设置provider组件的”android:grantUriPermissions”属性为true。

修复方案

如无需对外提供数据,则将content provider的”android:grantUriPermissions”设置为false。

3***@qq.com (作者)

感谢指正~

2021-04-12 16:01

1***@qq.com

你好,不想用离线打包,这个问题能解决吗?

2021-05-25 11:43