麻烦请官方大佬看下这个问题

安全部门测出来用云打包打的IOS应用有这个中风险漏洞--格式化字符串漏洞

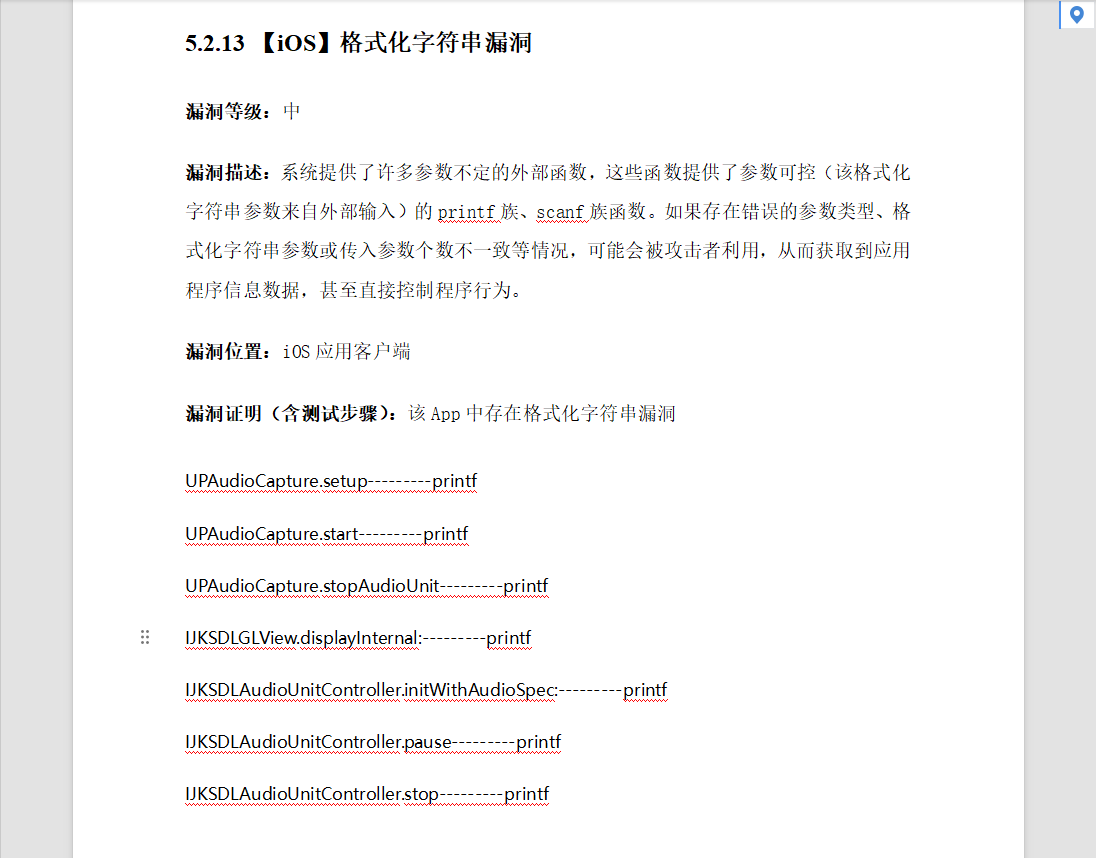

【iOS】格式化字符串漏洞

漏洞等级:中

漏洞描述:系统提供了许多参数不定的外部函数,这些函数提供了参数可控(该格式化字符串参数来自外部输入)的printf族、scanf族函数。如果存在错误的参数类型、格式化字符串参数或传入参数个数不一致等情况,可能会被攻击者利用,从而获取到应用程序信息数据,甚至直接控制程序行为。

漏洞位置:iOS应用客户端

漏洞证明(含测试步骤):该App中存在格式化字符串漏洞

UPAudioCapture.setup---------printf

UPAudioCapture.start---------printf

UPAudioCapture.stopAudioUnit---------printf

IJKSDLGLView.displayInternal:---------printf

IJKSDLAudioUnitController.initWithAudioSpec:---------printf

IJKSDLAudioUnitController.pause---------printf

IJKSDLAudioUnitController.stop---------printf