基于vue3.5+tauri2.0接入deepseek-v3实战桌面端ai系统

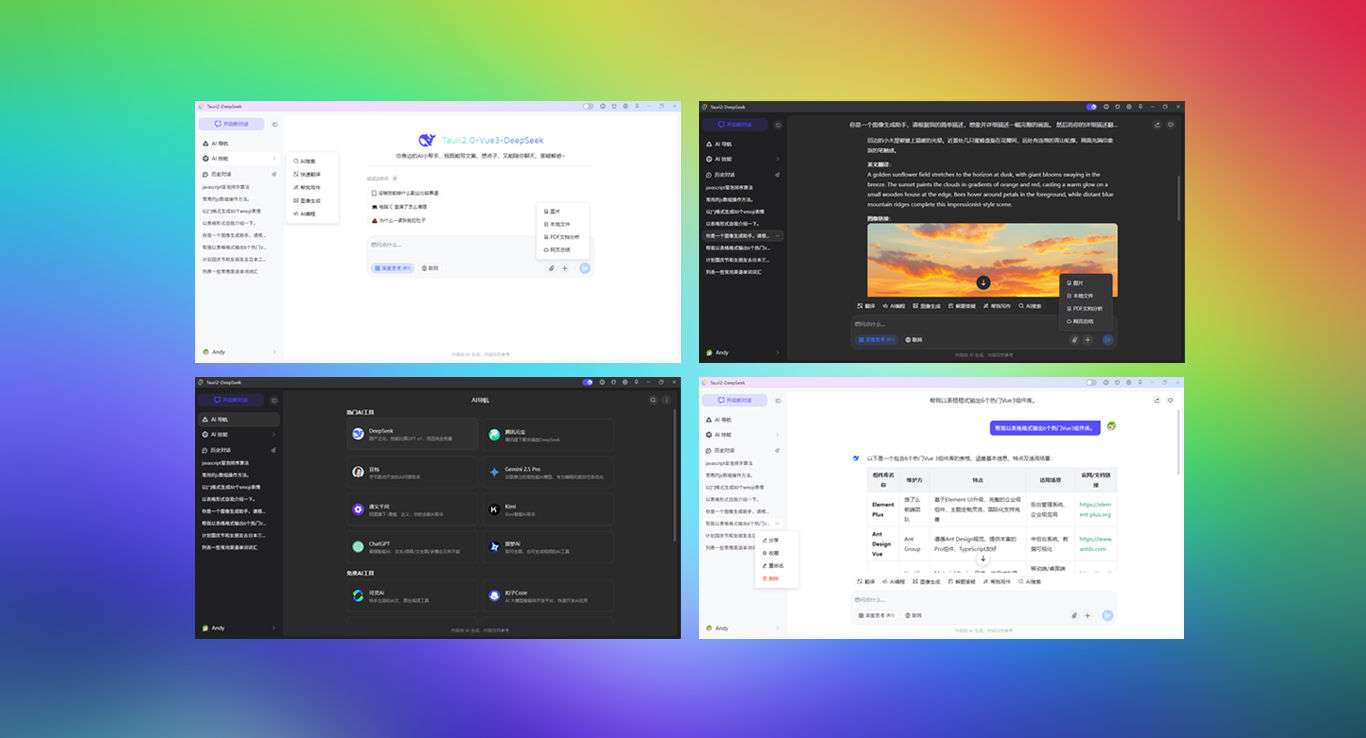

deepseek-tauri2-chat:基于vue3.5+deepseek+tauri2+openai从0-1搭建跨平台客户端流式输出AI对话系统。集成 Tauri2 对接 DeepSeek-V3 聊天大模型。采用无边框圆角阴影窗口、浅色+暗黑主题、代码高亮、会话本地存储等功能。

基于uniapp对接deepseek-v3跨端ai模板【h5+小程序+app端】

原创vue3.5+deepseek+arco-design网页web版流式输出对话模板

vue3+vite6+vant4实战mobile版流式ai聊天会话

使用技术

- 编码工具:vscode

- 前端框架:vite^6.3.5+vue^3.5.15+vue-router^4.5.1

- 大模型框架:DeepSeek-V3-0324 + OpenAI

- 跨平台框架:tauri^2.5.0

- 组件库:arco-design^2.57.0 (字节桌面端组件库)

- 状态管理:pinia^3.0.3

- 本地缓存:pinia-plugin-persistedstate^4.3.0

- markdown插件:markdown-it

项目结构目录

tauri2-vue3-winseek电脑端ai对话系统已经同步到我的原创作品集。

热文推荐

vue3-webseek网页版AI问答|Vite6+DeepSeek+Arco流式ai聊天打字效果

uniapp+vue3+deepseek+uv-ui跨端实战仿deepseek/豆包流式ai聊天对话助手。

Electron35-DeepSeek桌面端AI系统|vue3.5+electron+arco客户端ai模板

Electron32-Vue3OS桌面版os系统|vue3+electron+arco客户端OS管理模板

uniapp+vue3聊天室|uni-app+vite4+uv-ui跨端仿微信app聊天语音/朋友圈

Tauri2.0+Vite5聊天室|vue3+tauri2+element-plus仿微信|tauri聊天应用

tauri2.0-admin桌面端后台系统|Tauri2+Vite5+ElementPlus管理后台EXE程序

作者:xiaoyan2017

链接: https://www.cnblogs.com/xiaoyan2017/p/18932240

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

deepseek-tauri2-chat:基于vue3.5+deepseek+tauri2+openai从0-1搭建跨平台客户端流式输出AI对话系统。集成 Tauri2 对接 DeepSeek-V3 聊天大模型。采用无边框圆角阴影窗口、浅色+暗黑主题、代码高亮、会话本地存储等功能。

基于uniapp对接deepseek-v3跨端ai模板【h5+小程序+app端】

原创vue3.5+deepseek+arco-design网页web版流式输出对话模板

vue3+vite6+vant4实战mobile版流式ai聊天会话

使用技术

- 编码工具:vscode

- 前端框架:vite^6.3.5+vue^3.5.15+vue-router^4.5.1

- 大模型框架:DeepSeek-V3-0324 + OpenAI

- 跨平台框架:tauri^2.5.0

- 组件库:arco-design^2.57.0 (字节桌面端组件库)

- 状态管理:pinia^3.0.3

- 本地缓存:pinia-plugin-persistedstate^4.3.0

- markdown插件:markdown-it

项目结构目录

tauri2-vue3-winseek电脑端ai对话系统已经同步到我的原创作品集。

热文推荐

vue3-webseek网页版AI问答|Vite6+DeepSeek+Arco流式ai聊天打字效果

uniapp+vue3+deepseek+uv-ui跨端实战仿deepseek/豆包流式ai聊天对话助手。

Electron35-DeepSeek桌面端AI系统|vue3.5+electron+arco客户端ai模板

Electron32-Vue3OS桌面版os系统|vue3+electron+arco客户端OS管理模板

uniapp+vue3聊天室|uni-app+vite4+uv-ui跨端仿微信app聊天语音/朋友圈

Tauri2.0+Vite5聊天室|vue3+tauri2+element-plus仿微信|tauri聊天应用

tauri2.0-admin桌面端后台系统|Tauri2+Vite5+ElementPlus管理后台EXE程序

作者:xiaoyan2017

链接: https://www.cnblogs.com/xiaoyan2017/p/18932240

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

别用HBuilder X

最垃圾的软件没有之一,国产垃圾乐色软件运行不了你妈啊傻逼软件最恶心人了开发这个软件的程序员就是家里死完了

最垃圾的软件没有之一,国产垃圾乐色软件运行不了你妈啊傻逼软件最恶心人了开发这个软件的程序员就是家里死完了

uniappX 需求强已经出现 微信登录、分享、打开微信小程序需求,大家可以投票,顶起来,官方的插件才是靠谱的选择

uniappX 需求强已经出现 微信登录、分享、打开微信小程序需求,大家可以投票,顶起来,官方的插件才是靠谱的选择

地址: https://vote.dcloud.net.cn/#/?name=uni-app%20x

我只认可官方插件,顶起来

uniappX 需求强已经出现 微信登录、分享、打开微信小程序需求,大家可以投票,顶起来,官方的插件才是靠谱的选择

地址: https://vote.dcloud.net.cn/#/?name=uni-app%20x

我只认可官方插件,顶起来

iOS App 基座执行 plus.video.createLivePusher 闪退问题排查指南

iOS App 基座执行 plus.video.createLivePusher 闪退问题排查指南

一、常见原因分析

权限配置问题

相机/麦克风权限未声明

Info.plist 缺少必要权限描述(iOS 10+ 强制要求)

用户首次使用时拒绝了权限请求

**SDK 集成问题

原生直播推流 SDK 未正确集成

第三方库版本冲突

未正确配置依赖库(如 FFmpeg)

API 调用问题

参数格式错误

在非主线程调用 UI 相关 API

未正确处理异步回调

二、详细排查步骤

- 检查基础配置

xml

<!-- Info.plist 必须包含 -->

<key>NSCameraUsageDescription</key>

<string>需要摄像头权限进行直播</string>

<key>NSMicrophoneUsageDescription</key>

<string>需要麦克风权限进行直播</string> - 验证权限状态(Swift示例)

swift

AVCaptureDevice.requestAccess(for: .video) { granted in

if !granted {

print("摄像头权限被拒绝")

}

} - 检查控制台日志

连接Xcode查看崩溃堆栈

过滤关键字:"LivePusher"、"EXC_BAD_ACCESS"、"signal SIGABRT"

- 最小化测试代码

javascript

// 测试基础调用

const pusher = plus.video.createLivePusher({

url: 'rtmp://test.url',

top: '0px',

left: '0px',

width: '100%',

height: '100%'

})

三、高级调试方案

符号化崩溃日志

使用 atos 命令解析堆栈地址

示例:atos -arch arm64 -o YourApp.app/YourApp 0x00000001000a1234

设备日志分析

bash

idevicesyslog | grep YourAppBundleID

内存诊断

开启Zombie Objects检测

使用Instruments检查内存泄漏

四、特定场景解决方案

案例1:后台切回时闪退

javascript

// 添加生命周期监听

document.addEventListener('pause', () => {

pusher.close()

})

document.addEventListener('resume', () => {

pusher.resume()

})

案例2:特定机型崩溃

检查GPU兼容性

测试关闭硬件加速:

javascript

plus.video.createLivePusher({

hardwareAcceleration: false

// 其他参数...

})

五、终极排查清单

确认所有必要权限已声明

验证SDK版本兼容性

检查参数格式符合文档要求

确保在主线程调用UI相关API

测试基础配置是否能正常运行

收集完整的崩溃日志和堆栈信息

建议按照以上步骤逐步排查,如果问题仍未解决,可提供以下信息进一步分析:

完整的崩溃日志

使用的SDK版本号

复现设备型号和iOS版本

最小化复现代码片段

https://q.yingjiesheng.com/forum/bk25786/tz1126143

https://q.yingjiesheng.com/forum/bk25786/tz1126144

https://q.yingjiesheng.com/forum/bk25786/tz1126145

https://q.yingjiesheng.com/forum/bk25786/tz1126147

https://q.yingjiesheng.com/forum/bk25786/tz1126148

https://q.yingjiesheng.com/forum/bk25786/tz1126149

https://q.yingjiesheng.com/forum/bk25786/tz1126150

https://q.yingjiesheng.com/forum/bk25786/tz1126151

https://q.yingjiesheng.com/forum/bk25786/tz1126152

https://q.yingjiesheng.com/forum/bk25786/tz1126153

https://q.yingjiesheng.com/forum/bk25786/tz1126154

https://q.yingjiesheng.com/forum/bk25786/tz1126155

https://q.yingjiesheng.com/forum/bk25786/tz1126156

https://q.yingjiesheng.com/forum/bk25786/tz1126157

https://q.yingjiesheng.com/forum/bk25786/tz1126158

https://q.yingjiesheng.com/forum/bk25786/tz1126159

https://q.yingjiesheng.com/forum/bk25786/tz1126160

https://q.yingjiesheng.com/forum/bk25786/tz1126161

https://q.yingjiesheng.com/forum/bk25786/tz1126162

https://q.yingjiesheng.com/forum/bk25786/tz1126163

https://q.yingjiesheng.com/forum/bk25786/tz1126164

https://q.yingjiesheng.com/forum/bk25786/tz1126165

https://q.yingjiesheng.com/forum/bk25786/tz1126166

https://q.yingjiesheng.com/forum/bk25786/tz1126167

https://q.yingjiesheng.com/forum/bk25786/tz1126168

https://q.yingjiesheng.com/forum/bk25786/tz1126169

https://q.yingjiesheng.com/forum/bk25786/tz1126170

https://q.yingjiesheng.com/forum/bk25786/tz1126171

https://q.yingjiesheng.com/forum/bk25786/tz1126172

https://q.yingjiesheng.com/forum/bk25786/tz1126173

https://q.yingjiesheng.com/forum/bk25786/tz1126174

https://q.yingjiesheng.com/forum/bk25786/tz1126175

https://q.yingjiesheng.com/forum/bk25786/tz1126176

https://q.yingjiesheng.com/forum/bk25786/tz1126177

https://q.yingjiesheng.com/forum/bk25786/tz1126178

https://q.yingjiesheng.com/forum/bk25786/tz1126179

https://q.yingjiesheng.com/forum/bk25786/tz1126180

https://q.yingjiesheng.com/forum/bk25786/tz1126181

https://q.yingjiesheng.com/forum/bk25786/tz1126183

https://q.yingjiesheng.com/forum/bk25786/tz1126184

https://q.yingjiesheng.com/forum/bk25786/tz1126185

https://q.yingjiesheng.com/forum/bk25786/tz1126186

https://q.yingjiesheng.com/forum/bk25786/tz1126187

https://q.yingjiesheng.com/forum/bk25786/tz1126188

https://q.yingjiesheng.com/forum/bk25786/tz1126189

https://q.yingjiesheng.com/forum/bk25786/tz1126190

https://q.yingjiesheng.com/forum/bk25786/tz1126191

https://q.yingjiesheng.com/forum/bk25786/tz1126192

https://q.yingjiesheng.com/forum/bk25786/tz1126193

https://q.yingjiesheng.com/forum/bk25786/tz1126194

https://q.yingjiesheng.com/forum/bk25786/tz1126195

https://q.yingjiesheng.com/forum/bk25786/tz1126196

https://q.yingjiesheng.com/forum/bk25786/tz1126197

https://q.yingjiesheng.com/forum/bk25786/tz1126198

https://q.yingjiesheng.com/forum/bk25786/tz1126199

https://q.yingjiesheng.com/forum/bk25786/tz1126200

https://q.yingjiesheng.com/forum/bk25786/tz1126201

https://q.yingjiesheng.com/forum/bk25786/tz1126202

https://q.yingjiesheng.com/forum/bk25786/tz1126203

https://q.yingjiesheng.com/forum/bk25786/tz1126204

https://q.yingjiesheng.com/forum/bk25786/tz1126205

https://q.yingjiesheng.com/forum/bk25786/tz1126206

https://q.yingjiesheng.com/forum/bk25786/tz1126207

https://q.yingjiesheng.com/forum/bk25786/tz1126208

https://q.yingjiesheng.com/forum/bk25786/tz1126209

https://q.yingjiesheng.com/forum/bk25786/tz1126210

https://q.yingjiesheng.com/forum/bk25786/tz1126211

https://q.yingjiesheng.com/forum/bk25786/tz1126212

https://q.yingjiesheng.com/forum/bk25786/tz1126213

https://q.yingjiesheng.com/forum/bk25786/tz1126214

https://q.yingjiesheng.com/forum/bk25786/tz1126215

https://q.yingjiesheng.com/forum/bk25786/tz1126216

https://q.yingjiesheng.com/forum/bk25786/tz1126217

https://q.yingjiesheng.com/forum/bk25786/tz1126218

https://q.yingjiesheng.com/forum/bk25786/tz1126219

https://q.yingjiesheng.com/forum/bk25786/tz1126220

https://q.yingjiesheng.com/forum/bk25786/tz1126221

https://q.yingjiesheng.com/forum/bk25786/tz1126222

https://q.yingjiesheng.com/forum/bk25786/tz1126223

https://q.yingjiesheng.com/forum/bk25786/tz1126224

https://q.yingjiesheng.com/forum/bk25786/tz1126225

https://q.yingjiesheng.com/forum/bk25786/tz1126226

https://q.yingjiesheng.com/forum/bk25786/tz1126227

https://q.yingjiesheng.com/forum/bk25786/tz1126228

https://q.yingjiesheng.com/forum/bk25786/tz1126229

https://q.yingjiesheng.com/forum/bk25786/tz1126230

https://q.yingjiesheng.com/forum/bk25786/tz1126231

https://q.yingjiesheng.com/forum/bk25786/tz1126232

https://q.yingjiesheng.com/forum/bk25786/tz1126233

https://q.yingjiesheng.com/forum/bk25786/tz1126234

https://q.yingjiesheng.com/forum/bk25786/tz1126235

https://q.yingjiesheng.com/forum/bk25786/tz1126236

https://q.yingjiesheng.com/forum/bk25786/tz1126237

iOS App 基座执行 plus.video.createLivePusher 闪退问题排查指南

一、常见原因分析

权限配置问题

相机/麦克风权限未声明

Info.plist 缺少必要权限描述(iOS 10+ 强制要求)

用户首次使用时拒绝了权限请求

**SDK 集成问题

原生直播推流 SDK 未正确集成

第三方库版本冲突

未正确配置依赖库(如 FFmpeg)

API 调用问题

参数格式错误

在非主线程调用 UI 相关 API

未正确处理异步回调

二、详细排查步骤

- 检查基础配置

xml

<!-- Info.plist 必须包含 -->

<key>NSCameraUsageDescription</key>

<string>需要摄像头权限进行直播</string>

<key>NSMicrophoneUsageDescription</key>

<string>需要麦克风权限进行直播</string> - 验证权限状态(Swift示例)

swift

AVCaptureDevice.requestAccess(for: .video) { granted in

if !granted {

print("摄像头权限被拒绝")

}

} - 检查控制台日志

连接Xcode查看崩溃堆栈

过滤关键字:"LivePusher"、"EXC_BAD_ACCESS"、"signal SIGABRT"

- 最小化测试代码

javascript

// 测试基础调用

const pusher = plus.video.createLivePusher({

url: 'rtmp://test.url',

top: '0px',

left: '0px',

width: '100%',

height: '100%'

})

三、高级调试方案

符号化崩溃日志

使用 atos 命令解析堆栈地址

示例:atos -arch arm64 -o YourApp.app/YourApp 0x00000001000a1234

设备日志分析

bash

idevicesyslog | grep YourAppBundleID

内存诊断

开启Zombie Objects检测

使用Instruments检查内存泄漏

四、特定场景解决方案

案例1:后台切回时闪退

javascript

// 添加生命周期监听

document.addEventListener('pause', () => {

pusher.close()

})

document.addEventListener('resume', () => {

pusher.resume()

})

案例2:特定机型崩溃

检查GPU兼容性

测试关闭硬件加速:

javascript

plus.video.createLivePusher({

hardwareAcceleration: false

// 其他参数...

})

五、终极排查清单

确认所有必要权限已声明

验证SDK版本兼容性

检查参数格式符合文档要求

确保在主线程调用UI相关API

测试基础配置是否能正常运行

收集完整的崩溃日志和堆栈信息

建议按照以上步骤逐步排查,如果问题仍未解决,可提供以下信息进一步分析:

完整的崩溃日志

使用的SDK版本号

复现设备型号和iOS版本

最小化复现代码片段

https://q.yingjiesheng.com/forum/bk25786/tz1126143

https://q.yingjiesheng.com/forum/bk25786/tz1126144

https://q.yingjiesheng.com/forum/bk25786/tz1126145

https://q.yingjiesheng.com/forum/bk25786/tz1126147

https://q.yingjiesheng.com/forum/bk25786/tz1126148

https://q.yingjiesheng.com/forum/bk25786/tz1126149

https://q.yingjiesheng.com/forum/bk25786/tz1126150

https://q.yingjiesheng.com/forum/bk25786/tz1126151

https://q.yingjiesheng.com/forum/bk25786/tz1126152

https://q.yingjiesheng.com/forum/bk25786/tz1126153

https://q.yingjiesheng.com/forum/bk25786/tz1126154

https://q.yingjiesheng.com/forum/bk25786/tz1126155

https://q.yingjiesheng.com/forum/bk25786/tz1126156

https://q.yingjiesheng.com/forum/bk25786/tz1126157

https://q.yingjiesheng.com/forum/bk25786/tz1126158

https://q.yingjiesheng.com/forum/bk25786/tz1126159

https://q.yingjiesheng.com/forum/bk25786/tz1126160

https://q.yingjiesheng.com/forum/bk25786/tz1126161

https://q.yingjiesheng.com/forum/bk25786/tz1126162

https://q.yingjiesheng.com/forum/bk25786/tz1126163

https://q.yingjiesheng.com/forum/bk25786/tz1126164

https://q.yingjiesheng.com/forum/bk25786/tz1126165

https://q.yingjiesheng.com/forum/bk25786/tz1126166

https://q.yingjiesheng.com/forum/bk25786/tz1126167

https://q.yingjiesheng.com/forum/bk25786/tz1126168

https://q.yingjiesheng.com/forum/bk25786/tz1126169

https://q.yingjiesheng.com/forum/bk25786/tz1126170

https://q.yingjiesheng.com/forum/bk25786/tz1126171

https://q.yingjiesheng.com/forum/bk25786/tz1126172

https://q.yingjiesheng.com/forum/bk25786/tz1126173

https://q.yingjiesheng.com/forum/bk25786/tz1126174

https://q.yingjiesheng.com/forum/bk25786/tz1126175

https://q.yingjiesheng.com/forum/bk25786/tz1126176

https://q.yingjiesheng.com/forum/bk25786/tz1126177

https://q.yingjiesheng.com/forum/bk25786/tz1126178

https://q.yingjiesheng.com/forum/bk25786/tz1126179

https://q.yingjiesheng.com/forum/bk25786/tz1126180

https://q.yingjiesheng.com/forum/bk25786/tz1126181

https://q.yingjiesheng.com/forum/bk25786/tz1126183

https://q.yingjiesheng.com/forum/bk25786/tz1126184

https://q.yingjiesheng.com/forum/bk25786/tz1126185

https://q.yingjiesheng.com/forum/bk25786/tz1126186

https://q.yingjiesheng.com/forum/bk25786/tz1126187

https://q.yingjiesheng.com/forum/bk25786/tz1126188

https://q.yingjiesheng.com/forum/bk25786/tz1126189

https://q.yingjiesheng.com/forum/bk25786/tz1126190

https://q.yingjiesheng.com/forum/bk25786/tz1126191

https://q.yingjiesheng.com/forum/bk25786/tz1126192

https://q.yingjiesheng.com/forum/bk25786/tz1126193

https://q.yingjiesheng.com/forum/bk25786/tz1126194

https://q.yingjiesheng.com/forum/bk25786/tz1126195

https://q.yingjiesheng.com/forum/bk25786/tz1126196

https://q.yingjiesheng.com/forum/bk25786/tz1126197

https://q.yingjiesheng.com/forum/bk25786/tz1126198

https://q.yingjiesheng.com/forum/bk25786/tz1126199

https://q.yingjiesheng.com/forum/bk25786/tz1126200

https://q.yingjiesheng.com/forum/bk25786/tz1126201

https://q.yingjiesheng.com/forum/bk25786/tz1126202

https://q.yingjiesheng.com/forum/bk25786/tz1126203

https://q.yingjiesheng.com/forum/bk25786/tz1126204

https://q.yingjiesheng.com/forum/bk25786/tz1126205

https://q.yingjiesheng.com/forum/bk25786/tz1126206

https://q.yingjiesheng.com/forum/bk25786/tz1126207

https://q.yingjiesheng.com/forum/bk25786/tz1126208

https://q.yingjiesheng.com/forum/bk25786/tz1126209

https://q.yingjiesheng.com/forum/bk25786/tz1126210

https://q.yingjiesheng.com/forum/bk25786/tz1126211

https://q.yingjiesheng.com/forum/bk25786/tz1126212

https://q.yingjiesheng.com/forum/bk25786/tz1126213

https://q.yingjiesheng.com/forum/bk25786/tz1126214

https://q.yingjiesheng.com/forum/bk25786/tz1126215

https://q.yingjiesheng.com/forum/bk25786/tz1126216

https://q.yingjiesheng.com/forum/bk25786/tz1126217

https://q.yingjiesheng.com/forum/bk25786/tz1126218

https://q.yingjiesheng.com/forum/bk25786/tz1126219

https://q.yingjiesheng.com/forum/bk25786/tz1126220

https://q.yingjiesheng.com/forum/bk25786/tz1126221

https://q.yingjiesheng.com/forum/bk25786/tz1126222

https://q.yingjiesheng.com/forum/bk25786/tz1126223

https://q.yingjiesheng.com/forum/bk25786/tz1126224

https://q.yingjiesheng.com/forum/bk25786/tz1126225

https://q.yingjiesheng.com/forum/bk25786/tz1126226

https://q.yingjiesheng.com/forum/bk25786/tz1126227

https://q.yingjiesheng.com/forum/bk25786/tz1126228

https://q.yingjiesheng.com/forum/bk25786/tz1126229

https://q.yingjiesheng.com/forum/bk25786/tz1126230

https://q.yingjiesheng.com/forum/bk25786/tz1126231

https://q.yingjiesheng.com/forum/bk25786/tz1126232

https://q.yingjiesheng.com/forum/bk25786/tz1126233

https://q.yingjiesheng.com/forum/bk25786/tz1126234

https://q.yingjiesheng.com/forum/bk25786/tz1126235

https://q.yingjiesheng.com/forum/bk25786/tz1126236

https://q.yingjiesheng.com/forum/bk25786/tz1126237

如何判断当前行是否保存了代码?

要判断当前行是否保存了代码,可从以下几个维度进行分析,具体方法取决于你所处的场景(如文本编辑器、代码编辑器、文档等),以下是通用判断思路:

一、从内容特征判断

语法结构识别

代码通常包含特定编程语言的语法元素,例如:

编程语言关键词(如 Python 的def、for、if;Java 的public、class、static)。

符号与格式:括号()、花括号{}、方括号[]、分号;、冒号:、运算符+、=、==等。

函数 / 方法调用(如print()、list.append())、变量定义(如int x = 5;)、代码块缩进。

示例:

python

运行

def calculate_sum(a, b):

return a + b

明显包含 Python 函数定义的语法特征,属于代码。

注释与代码标识

代码中常出现注释符号(如//、#、/ /),或被特定标记包裹(如 Markdown 中的代码块符号 ```)。

示例:

这是一行Python注释

// Java代码注释

二、从上下文场景判断

所在平台或工具

若在代码编辑器(如 VS Code、PyCharm)、IDE 或编程相关文档中,当前行更可能是代码。

若在普通文本编辑器、Word 文档或市场分析报告中(如前序对话中的大蒜价格数据),则更可能是纯文本。

前后文关联

查看当前行的上下文:

若前后文有代码块、编程术语(如 “函数”“变量”“循环”),则当前行可能是代码的一部分。

若前后文为自然语言描述(如市场行情、操作步骤),则更可能是普通文本。

三、特殊场景的判断技巧

Markdown 或文档中的代码块

若当前行被 ``或 包裹(如代码块标记),则属于代码。

示例:

java

public class HelloWorld {

public static void main(String[] args) {

System.out.println("Hello World");

}

}

纯文本中的代码片段

即使没有标记,若内容符合编程语言语法(如一行 SQL 语句、HTML 标签),也属于代码。

示例:

SELECT * FROM users WHERE age > 18;(SQL 代码)

<div class="container">内容</div>(HTML 代码)

四、总结:判断流程

看内容:是否包含编程语言关键词、符号、语法结构。

看标记:是否被代码块符号包裹,或有注释符号。

看场景:是否在编程相关工具或上下文中。

若满足以上任意一点,当前行更可能是代码;若内容为自然语言、数据列表或非结构化文本,则不是代码。

https://q.yingjiesheng.com/forum/bk25786/tz1125678

https://q.yingjiesheng.com/forum/bk25786/tz1125679

https://q.yingjiesheng.com/forum/bk25786/tz1125680

https://q.yingjiesheng.com/forum/bk25786/tz1125681

https://q.yingjiesheng.com/forum/bk25786/tz1125682

https://q.yingjiesheng.com/forum/bk25786/tz1125683

https://q.yingjiesheng.com/forum/bk25786/tz1125684

https://q.yingjiesheng.com/forum/bk25786/tz1125685

https://q.yingjiesheng.com/forum/bk25786/tz1125686

https://q.yingjiesheng.com/forum/bk25786/tz1125688

https://q.yingjiesheng.com/forum/bk25786/tz1125690

https://q.yingjiesheng.com/forum/bk25786/tz1125691

https://q.yingjiesheng.com/forum/bk25786/tz1125692

https://q.yingjiesheng.com/forum/bk25786/tz1125693

https://q.yingjiesheng.com/forum/bk25786/tz1125694

https://q.yingjiesheng.com/forum/bk25786/tz1125695

https://q.yingjiesheng.com/forum/bk25786/tz1125696

https://q.yingjiesheng.com/forum/bk25786/tz1125697

https://q.yingjiesheng.com/forum/bk25786/tz1125698

https://q.yingjiesheng.com/forum/bk25786/tz1125699

https://q.yingjiesheng.com/forum/bk25786/tz1125700

https://q.yingjiesheng.com/forum/bk25786/tz1125701

https://q.yingjiesheng.com/forum/bk25786/tz1125702

https://q.yingjiesheng.com/forum/bk25786/tz1125703

https://q.yingjiesheng.com/forum/bk25786/tz1125704

https://q.yingjiesheng.com/forum/bk25786/tz1125705

https://q.yingjiesheng.com/forum/bk25786/tz1125706

https://q.yingjiesheng.com/forum/bk25786/tz1125707

https://q.yingjiesheng.com/forum/bk25786/tz1125708

https://q.yingjiesheng.com/forum/bk25786/tz1125709

https://q.yingjiesheng.com/forum/bk25786/tz1125710

https://q.yingjiesheng.com/forum/bk25786/tz1125711

https://q.yingjiesheng.com/forum/bk25786/tz1125712

https://q.yingjiesheng.com/forum/bk25786/tz1125713

https://q.yingjiesheng.com/forum/bk25786/tz1125714

https://q.yingjiesheng.com/forum/bk25786/tz1125715

https://q.yingjiesheng.com/forum/bk25786/tz1125716

https://q.yingjiesheng.com/forum/bk25786/tz1125717

https://q.yingjiesheng.com/forum/bk25786/tz1125718

https://q.yingjiesheng.com/forum/bk25786/tz1125719

https://q.yingjiesheng.com/forum/bk25786/tz1125720

https://q.yingjiesheng.com/forum/bk25786/tz1125721

https://q.yingjiesheng.com/forum/bk25786/tz1125722

https://q.yingjiesheng.com/forum/bk25786/tz1125723

https://q.yingjiesheng.com/forum/bk25786/tz1125724

https://q.yingjiesheng.com/forum/bk25786/tz1125725

https://q.yingjiesheng.com/forum/bk25786/tz1125726

https://q.yingjiesheng.com/forum/bk25786/tz1125727

https://q.yingjiesheng.com/forum/bk25786/tz1125728

https://q.yingjiesheng.com/forum/bk25786/tz1125729

https://q.yingjiesheng.com/forum/bk25786/tz1125730

https://q.yingjiesheng.com/forum/bk25786/tz1125731

https://q.yingjiesheng.com/forum/bk25786/tz1125732

https://q.yingjiesheng.com/forum/bk25786/tz1125733

https://q.yingjiesheng.com/forum/bk25786/tz1125734

https://q.yingjiesheng.com/forum/bk25786/tz1125735

https://q.yingjiesheng.com/forum/bk25786/tz1125736

https://q.yingjiesheng.com/forum/bk25786/tz1125737

https://q.yingjiesheng.com/forum/bk25786/tz1125738

https://q.yingjiesheng.com/forum/bk25786/tz1125739

https://q.yingjiesheng.com/forum/bk25786/tz1125740

https://q.yingjiesheng.com/forum/bk25786/tz1125741

https://q.yingjiesheng.com/forum/bk25786/tz1125742

https://q.yingjiesheng.com/forum/bk25786/tz1125743

https://q.yingjiesheng.com/forum/bk25786/tz1125744

https://q.yingjiesheng.com/forum/bk25786/tz1125745

https://q.yingjiesheng.com/forum/bk25786/tz1125746

https://q.yingjiesheng.com/forum/bk25786/tz1125747

https://q.yingjiesheng.com/forum/bk25786/tz1125748

https://q.yingjiesheng.com/forum/bk25786/tz1125749

https://q.yingjiesheng.com/forum/bk25786/tz1125750

https://q.yingjiesheng.com/forum/bk25786/tz1125751

https://q.yingjiesheng.com/forum/bk25786/tz1125752

https://q.yingjiesheng.com/forum/bk25786/tz1125753

https://q.yingjiesheng.com/forum/bk25786/tz1125754

https://q.yingjiesheng.com/forum/bk25786/tz1125755

https://q.yingjiesheng.com/forum/bk25786/tz1125756

https://q.yingjiesheng.com/forum/bk25786/tz1125757

https://q.yingjiesheng.com/forum/bk25786/tz1125758

https://q.yingjiesheng.com/forum/bk25786/tz1125759

https://q.yingjiesheng.com/forum/bk25786/tz1125760

https://q.yingjiesheng.com/forum/bk25786/tz1125761

https://q.yingjiesheng.com/forum/bk25786/tz1125762

https://q.yingjiesheng.com/forum/bk25786/tz1125763

https://q.yingjiesheng.com/forum/bk25786/tz1125764

https://q.yingjiesheng.com/forum/bk25786/tz1125767

https://q.yingjiesheng.com/forum/bk25786/tz1125768

https://q.yingjiesheng.com/forum/bk25786/tz1125769

https://q.yingjiesheng.com/forum/bk25786/tz1125770

https://q.yingjiesheng.com/forum/bk25786/tz1125771

https://q.yingjiesheng.com/forum/bk25786/tz1125772

https://q.yingjiesheng.com/forum/bk25786/tz1125773

https://q.yingjiesheng.com/forum/bk25786/tz1125774

https://q.yingjiesheng.com/forum/bk25786/tz1125775

https://q.yingjiesheng.com/forum/bk25786/tz1125776

https://q.yingjiesheng.com/forum/bk25786/tz1125777

https://q.yingjiesheng.com/forum/bk25786/tz1125778

https://q.yingjiesheng.com/forum/bk25786/tz1125779

https://q.yingjiesheng.com/forum/bk25786/tz1125780

https://q.yingjiesheng.com/forum/bk25786/tz1125781

https://q.yingjiesheng.com/forum/bk25786/tz1125782

https://q.yingjiesheng.com/forum/bk25786/tz1125783

https://q.yingjiesheng.com/forum/bk25786/tz1125784

https://q.yingjiesheng.com/forum/bk25786/tz1125785

https://q.yingjiesheng.com/forum/bk25786/tz1125786

https://q.yingjiesheng.com/forum/bk25786/tz1125787

https://q.yingjiesheng.com/forum/bk25786/tz1125788

https://q.yingjiesheng.com/forum/bk25786/tz1125789

https://q.yingjiesheng.com/forum/bk25786/tz1125790

https://q.yingjiesheng.com/forum/bk25786/tz1125791

https://q.yingjiesheng.com/forum/bk25786/tz1125792

https://q.yingjiesheng.com/forum/bk25786/tz1125793

https://q.yingjiesheng.com/forum/bk25786/tz1125794

https://q.yingjiesheng.com/forum/bk25786/tz1125795

https://q.yingjiesheng.com/forum/bk25786/tz1125796

https://q.yingjiesheng.com/forum/bk25786/tz1125797

https://q.yingjiesheng.com/forum/bk25786/tz1125798

https://q.yingjiesheng.com/forum/bk25786/tz1125799

https://q.yingjiesheng.com/forum/bk25786/tz1125800

https://q.yingjiesheng.com/forum/bk25786/tz1125801

https://q.yingjiesheng.com/forum/bk25786/tz1125802

https://q.yingjiesheng.com/forum/bk25786/tz1125803

https://q.yingjiesheng.com/forum/bk25786/tz1125805

https://q.yingjiesheng.com/forum/bk25786/tz1125806

https://q.yingjiesheng.com/forum/bk25786/tz1125807

https://q.yingjiesheng.com/forum/bk25786/tz1125808

https://q.yingjiesheng.com/forum/bk25786/tz1125809

https://q.yingjiesheng.com/forum/bk25786/tz1125810

https://q.yingjiesheng.com/forum/bk25786/tz1125811

https://q.yingjiesheng.com/forum/bk25786/tz1125812

https://q.yingjiesheng.com/forum/bk25786/tz1125813

https://q.yingjiesheng.com/forum/bk25786/tz1125814

https://q.yingjiesheng.com/forum/bk25786/tz1125815

https://q.yingjiesheng.com/forum/bk25786/tz1125816

https://q.yingjiesheng.com/forum/bk25786/tz1125817

https://q.yingjiesheng.com/forum/bk25786/tz1125818

https://q.yingjiesheng.com/forum/bk25786/tz1125819

https://q.yingjiesheng.com/forum/bk25786/tz1125820

https://q.yingjiesheng.com/forum/bk25786/tz1125821

https://q.yingjiesheng.com/forum/bk25786/tz1125822

https://q.yingjiesheng.com/forum/bk25786/tz1125823

https://q.yingjiesheng.com/forum/bk25786/tz1125824

https://q.yingjiesheng.com/forum/bk25786/tz1125825

https://q.yingjiesheng.com/forum/bk25786/tz1125826

https://q.yingjiesheng.com/forum/bk25786/tz1125827

https://q.yingjiesheng.com/forum/bk25786/tz1125828

https://q.yingjiesheng.com/forum/bk25786/tz1125829

https://q.yingjiesheng.com/forum/bk25786/tz1125830

https://q.yingjiesheng.com/forum/bk25786/tz1125831

https://q.yingjiesheng.com/forum/bk25786/tz1125832

https://q.yingjiesheng.com/forum/bk25786/tz1125833

https://q.yingjiesheng.com/forum/bk25786/tz1125834

https://q.yingjiesheng.com/forum/bk25786/tz1125835

https://q.yingjiesheng.com/forum/bk25786/tz1125836

https://q.yingjiesheng.com/forum/bk25786/tz1125837

https://q.yingjiesheng.com/forum/bk25786/tz1125838

https://q.yingjiesheng.com/forum/bk25786/tz1125839

https://q.yingjiesheng.com/forum/bk25786/tz1125840

https://q.yingjiesheng.com/forum/bk25786/tz1125841

https://q.yingjiesheng.com/forum/bk25786/tz1125842

https://q.yingjiesheng.com/forum/bk25786/tz1125843

https://q.yingjiesheng.com/forum/bk25786/tz1125844

https://q.yingjiesheng.com/forum/bk25786/tz1125845

https://q.yingjiesheng.com/forum/bk25786/tz1125846

https://q.yingjiesheng.com/forum/bk25786/tz1125847

https://q.yingjiesheng.com/forum/bk25786/tz1125848

https://q.yingjiesheng.com/forum/bk25786/tz1125849

https://q.yingjiesheng.com/forum/bk25786/tz1125850

https://q.yingjiesheng.com/forum/bk25786/tz1125851

https://q.yingjiesheng.com/forum/bk25786/tz1125852

https://q.yingjiesheng.com/forum/bk25786/tz1125853

https://q.yingjiesheng.com/forum/bk25786/tz1125854

https://q.yingjiesheng.com/forum/bk25786/tz1125855

https://q.yingjiesheng.com/forum/bk25786/tz1125856

https://q.yingjiesheng.com/forum/bk25786/tz1125857

https://q.yingjiesheng.com/forum/bk25786/tz1125858

https://q.yingjiesheng.com/forum/bk25786/tz1125859

https://q.yingjiesheng.com/forum/bk25786/tz1125860

https://q.yingjiesheng.com/forum/bk25786/tz1125861

https://q.yingjiesheng.com/forum/bk25786/tz1125862

https://q.yingjiesheng.com/forum/bk25786/tz1125863

https://q.yingjiesheng.com/forum/bk25786/tz1125864

https://q.yingjiesheng.com/forum/bk25786/tz1125865

https://q.yingjiesheng.com/forum/bk25786/tz1125866

https://q.yingjiesheng.com/forum/bk25786/tz1125868

https://q.yingjiesheng.com/forum/bk25786/tz1125869

https://q.yingjiesheng.com/forum/bk25786/tz1125871

https://q.yingjiesheng.com/forum/bk25786/tz1125872

https://q.yingjiesheng.com/forum/bk25786/tz1125873

https://q.yingjiesheng.com/forum/bk25786/tz1125874

要判断当前行是否保存了代码,可从以下几个维度进行分析,具体方法取决于你所处的场景(如文本编辑器、代码编辑器、文档等),以下是通用判断思路:

一、从内容特征判断

语法结构识别

代码通常包含特定编程语言的语法元素,例如:

编程语言关键词(如 Python 的def、for、if;Java 的public、class、static)。

符号与格式:括号()、花括号{}、方括号[]、分号;、冒号:、运算符+、=、==等。

函数 / 方法调用(如print()、list.append())、变量定义(如int x = 5;)、代码块缩进。

示例:

python

运行

def calculate_sum(a, b):

return a + b

明显包含 Python 函数定义的语法特征,属于代码。

注释与代码标识

代码中常出现注释符号(如//、#、/ /),或被特定标记包裹(如 Markdown 中的代码块符号 ```)。

示例:

这是一行Python注释

// Java代码注释

二、从上下文场景判断

所在平台或工具

若在代码编辑器(如 VS Code、PyCharm)、IDE 或编程相关文档中,当前行更可能是代码。

若在普通文本编辑器、Word 文档或市场分析报告中(如前序对话中的大蒜价格数据),则更可能是纯文本。

前后文关联

查看当前行的上下文:

若前后文有代码块、编程术语(如 “函数”“变量”“循环”),则当前行可能是代码的一部分。

若前后文为自然语言描述(如市场行情、操作步骤),则更可能是普通文本。

三、特殊场景的判断技巧

Markdown 或文档中的代码块

若当前行被 ``或 包裹(如代码块标记),则属于代码。

示例:

java

public class HelloWorld {

public static void main(String[] args) {

System.out.println("Hello World");

}

}

纯文本中的代码片段

即使没有标记,若内容符合编程语言语法(如一行 SQL 语句、HTML 标签),也属于代码。

示例:

SELECT * FROM users WHERE age > 18;(SQL 代码)

<div class="container">内容</div>(HTML 代码)

四、总结:判断流程

看内容:是否包含编程语言关键词、符号、语法结构。

看标记:是否被代码块符号包裹,或有注释符号。

看场景:是否在编程相关工具或上下文中。

若满足以上任意一点,当前行更可能是代码;若内容为自然语言、数据列表或非结构化文本,则不是代码。

https://q.yingjiesheng.com/forum/bk25786/tz1125678

https://q.yingjiesheng.com/forum/bk25786/tz1125679

https://q.yingjiesheng.com/forum/bk25786/tz1125680

https://q.yingjiesheng.com/forum/bk25786/tz1125681

https://q.yingjiesheng.com/forum/bk25786/tz1125682

https://q.yingjiesheng.com/forum/bk25786/tz1125683

https://q.yingjiesheng.com/forum/bk25786/tz1125684

https://q.yingjiesheng.com/forum/bk25786/tz1125685

https://q.yingjiesheng.com/forum/bk25786/tz1125686

https://q.yingjiesheng.com/forum/bk25786/tz1125688

https://q.yingjiesheng.com/forum/bk25786/tz1125690

https://q.yingjiesheng.com/forum/bk25786/tz1125691

https://q.yingjiesheng.com/forum/bk25786/tz1125692

https://q.yingjiesheng.com/forum/bk25786/tz1125693

https://q.yingjiesheng.com/forum/bk25786/tz1125694

https://q.yingjiesheng.com/forum/bk25786/tz1125695

https://q.yingjiesheng.com/forum/bk25786/tz1125696

https://q.yingjiesheng.com/forum/bk25786/tz1125697

https://q.yingjiesheng.com/forum/bk25786/tz1125698

https://q.yingjiesheng.com/forum/bk25786/tz1125699

https://q.yingjiesheng.com/forum/bk25786/tz1125700

https://q.yingjiesheng.com/forum/bk25786/tz1125701

https://q.yingjiesheng.com/forum/bk25786/tz1125702

https://q.yingjiesheng.com/forum/bk25786/tz1125703

https://q.yingjiesheng.com/forum/bk25786/tz1125704

https://q.yingjiesheng.com/forum/bk25786/tz1125705

https://q.yingjiesheng.com/forum/bk25786/tz1125706

https://q.yingjiesheng.com/forum/bk25786/tz1125707

https://q.yingjiesheng.com/forum/bk25786/tz1125708

https://q.yingjiesheng.com/forum/bk25786/tz1125709

https://q.yingjiesheng.com/forum/bk25786/tz1125710

https://q.yingjiesheng.com/forum/bk25786/tz1125711

https://q.yingjiesheng.com/forum/bk25786/tz1125712

https://q.yingjiesheng.com/forum/bk25786/tz1125713

https://q.yingjiesheng.com/forum/bk25786/tz1125714

https://q.yingjiesheng.com/forum/bk25786/tz1125715

https://q.yingjiesheng.com/forum/bk25786/tz1125716

https://q.yingjiesheng.com/forum/bk25786/tz1125717

https://q.yingjiesheng.com/forum/bk25786/tz1125718

https://q.yingjiesheng.com/forum/bk25786/tz1125719

https://q.yingjiesheng.com/forum/bk25786/tz1125720

https://q.yingjiesheng.com/forum/bk25786/tz1125721

https://q.yingjiesheng.com/forum/bk25786/tz1125722

https://q.yingjiesheng.com/forum/bk25786/tz1125723

https://q.yingjiesheng.com/forum/bk25786/tz1125724

https://q.yingjiesheng.com/forum/bk25786/tz1125725

https://q.yingjiesheng.com/forum/bk25786/tz1125726

https://q.yingjiesheng.com/forum/bk25786/tz1125727

https://q.yingjiesheng.com/forum/bk25786/tz1125728

https://q.yingjiesheng.com/forum/bk25786/tz1125729

https://q.yingjiesheng.com/forum/bk25786/tz1125730

https://q.yingjiesheng.com/forum/bk25786/tz1125731

https://q.yingjiesheng.com/forum/bk25786/tz1125732

https://q.yingjiesheng.com/forum/bk25786/tz1125733

https://q.yingjiesheng.com/forum/bk25786/tz1125734

https://q.yingjiesheng.com/forum/bk25786/tz1125735

https://q.yingjiesheng.com/forum/bk25786/tz1125736

https://q.yingjiesheng.com/forum/bk25786/tz1125737

https://q.yingjiesheng.com/forum/bk25786/tz1125738

https://q.yingjiesheng.com/forum/bk25786/tz1125739

https://q.yingjiesheng.com/forum/bk25786/tz1125740

https://q.yingjiesheng.com/forum/bk25786/tz1125741

https://q.yingjiesheng.com/forum/bk25786/tz1125742

https://q.yingjiesheng.com/forum/bk25786/tz1125743

https://q.yingjiesheng.com/forum/bk25786/tz1125744

https://q.yingjiesheng.com/forum/bk25786/tz1125745

https://q.yingjiesheng.com/forum/bk25786/tz1125746

https://q.yingjiesheng.com/forum/bk25786/tz1125747

https://q.yingjiesheng.com/forum/bk25786/tz1125748

https://q.yingjiesheng.com/forum/bk25786/tz1125749

https://q.yingjiesheng.com/forum/bk25786/tz1125750

https://q.yingjiesheng.com/forum/bk25786/tz1125751

https://q.yingjiesheng.com/forum/bk25786/tz1125752

https://q.yingjiesheng.com/forum/bk25786/tz1125753

https://q.yingjiesheng.com/forum/bk25786/tz1125754

https://q.yingjiesheng.com/forum/bk25786/tz1125755

https://q.yingjiesheng.com/forum/bk25786/tz1125756

https://q.yingjiesheng.com/forum/bk25786/tz1125757

https://q.yingjiesheng.com/forum/bk25786/tz1125758

https://q.yingjiesheng.com/forum/bk25786/tz1125759

https://q.yingjiesheng.com/forum/bk25786/tz1125760

https://q.yingjiesheng.com/forum/bk25786/tz1125761

https://q.yingjiesheng.com/forum/bk25786/tz1125762

https://q.yingjiesheng.com/forum/bk25786/tz1125763

https://q.yingjiesheng.com/forum/bk25786/tz1125764

https://q.yingjiesheng.com/forum/bk25786/tz1125767

https://q.yingjiesheng.com/forum/bk25786/tz1125768

https://q.yingjiesheng.com/forum/bk25786/tz1125769

https://q.yingjiesheng.com/forum/bk25786/tz1125770

https://q.yingjiesheng.com/forum/bk25786/tz1125771

https://q.yingjiesheng.com/forum/bk25786/tz1125772

https://q.yingjiesheng.com/forum/bk25786/tz1125773

https://q.yingjiesheng.com/forum/bk25786/tz1125774

https://q.yingjiesheng.com/forum/bk25786/tz1125775

https://q.yingjiesheng.com/forum/bk25786/tz1125776

https://q.yingjiesheng.com/forum/bk25786/tz1125777

https://q.yingjiesheng.com/forum/bk25786/tz1125778

https://q.yingjiesheng.com/forum/bk25786/tz1125779

https://q.yingjiesheng.com/forum/bk25786/tz1125780

https://q.yingjiesheng.com/forum/bk25786/tz1125781

https://q.yingjiesheng.com/forum/bk25786/tz1125782

https://q.yingjiesheng.com/forum/bk25786/tz1125783

https://q.yingjiesheng.com/forum/bk25786/tz1125784

https://q.yingjiesheng.com/forum/bk25786/tz1125785

https://q.yingjiesheng.com/forum/bk25786/tz1125786

https://q.yingjiesheng.com/forum/bk25786/tz1125787

https://q.yingjiesheng.com/forum/bk25786/tz1125788

https://q.yingjiesheng.com/forum/bk25786/tz1125789

https://q.yingjiesheng.com/forum/bk25786/tz1125790

https://q.yingjiesheng.com/forum/bk25786/tz1125791

https://q.yingjiesheng.com/forum/bk25786/tz1125792

https://q.yingjiesheng.com/forum/bk25786/tz1125793

https://q.yingjiesheng.com/forum/bk25786/tz1125794

https://q.yingjiesheng.com/forum/bk25786/tz1125795

https://q.yingjiesheng.com/forum/bk25786/tz1125796

https://q.yingjiesheng.com/forum/bk25786/tz1125797

https://q.yingjiesheng.com/forum/bk25786/tz1125798

https://q.yingjiesheng.com/forum/bk25786/tz1125799

https://q.yingjiesheng.com/forum/bk25786/tz1125800

https://q.yingjiesheng.com/forum/bk25786/tz1125801

https://q.yingjiesheng.com/forum/bk25786/tz1125802

https://q.yingjiesheng.com/forum/bk25786/tz1125803

https://q.yingjiesheng.com/forum/bk25786/tz1125805

https://q.yingjiesheng.com/forum/bk25786/tz1125806

https://q.yingjiesheng.com/forum/bk25786/tz1125807

https://q.yingjiesheng.com/forum/bk25786/tz1125808

https://q.yingjiesheng.com/forum/bk25786/tz1125809

https://q.yingjiesheng.com/forum/bk25786/tz1125810

https://q.yingjiesheng.com/forum/bk25786/tz1125811

https://q.yingjiesheng.com/forum/bk25786/tz1125812

https://q.yingjiesheng.com/forum/bk25786/tz1125813

https://q.yingjiesheng.com/forum/bk25786/tz1125814

https://q.yingjiesheng.com/forum/bk25786/tz1125815

https://q.yingjiesheng.com/forum/bk25786/tz1125816

https://q.yingjiesheng.com/forum/bk25786/tz1125817

https://q.yingjiesheng.com/forum/bk25786/tz1125818

https://q.yingjiesheng.com/forum/bk25786/tz1125819

https://q.yingjiesheng.com/forum/bk25786/tz1125820

https://q.yingjiesheng.com/forum/bk25786/tz1125821

https://q.yingjiesheng.com/forum/bk25786/tz1125822

https://q.yingjiesheng.com/forum/bk25786/tz1125823

https://q.yingjiesheng.com/forum/bk25786/tz1125824

https://q.yingjiesheng.com/forum/bk25786/tz1125825

https://q.yingjiesheng.com/forum/bk25786/tz1125826

https://q.yingjiesheng.com/forum/bk25786/tz1125827

https://q.yingjiesheng.com/forum/bk25786/tz1125828

https://q.yingjiesheng.com/forum/bk25786/tz1125829

https://q.yingjiesheng.com/forum/bk25786/tz1125830

https://q.yingjiesheng.com/forum/bk25786/tz1125831

https://q.yingjiesheng.com/forum/bk25786/tz1125832

https://q.yingjiesheng.com/forum/bk25786/tz1125833

https://q.yingjiesheng.com/forum/bk25786/tz1125834

https://q.yingjiesheng.com/forum/bk25786/tz1125835

https://q.yingjiesheng.com/forum/bk25786/tz1125836

https://q.yingjiesheng.com/forum/bk25786/tz1125837

https://q.yingjiesheng.com/forum/bk25786/tz1125838

https://q.yingjiesheng.com/forum/bk25786/tz1125839

https://q.yingjiesheng.com/forum/bk25786/tz1125840

https://q.yingjiesheng.com/forum/bk25786/tz1125841

https://q.yingjiesheng.com/forum/bk25786/tz1125842

https://q.yingjiesheng.com/forum/bk25786/tz1125843

https://q.yingjiesheng.com/forum/bk25786/tz1125844

https://q.yingjiesheng.com/forum/bk25786/tz1125845

https://q.yingjiesheng.com/forum/bk25786/tz1125846

https://q.yingjiesheng.com/forum/bk25786/tz1125847

https://q.yingjiesheng.com/forum/bk25786/tz1125848

https://q.yingjiesheng.com/forum/bk25786/tz1125849

https://q.yingjiesheng.com/forum/bk25786/tz1125850

https://q.yingjiesheng.com/forum/bk25786/tz1125851

https://q.yingjiesheng.com/forum/bk25786/tz1125852

https://q.yingjiesheng.com/forum/bk25786/tz1125853

https://q.yingjiesheng.com/forum/bk25786/tz1125854

https://q.yingjiesheng.com/forum/bk25786/tz1125855

https://q.yingjiesheng.com/forum/bk25786/tz1125856

https://q.yingjiesheng.com/forum/bk25786/tz1125857

https://q.yingjiesheng.com/forum/bk25786/tz1125858

https://q.yingjiesheng.com/forum/bk25786/tz1125859

https://q.yingjiesheng.com/forum/bk25786/tz1125860

https://q.yingjiesheng.com/forum/bk25786/tz1125861

https://q.yingjiesheng.com/forum/bk25786/tz1125862

https://q.yingjiesheng.com/forum/bk25786/tz1125863

https://q.yingjiesheng.com/forum/bk25786/tz1125864

https://q.yingjiesheng.com/forum/bk25786/tz1125865

https://q.yingjiesheng.com/forum/bk25786/tz1125866

https://q.yingjiesheng.com/forum/bk25786/tz1125868

https://q.yingjiesheng.com/forum/bk25786/tz1125869

https://q.yingjiesheng.com/forum/bk25786/tz1125871

https://q.yingjiesheng.com/forum/bk25786/tz1125872

https://q.yingjiesheng.com/forum/bk25786/tz1125873

https://q.yingjiesheng.com/forum/bk25786/tz1125874

在不同分辨率的屏幕下,编辑器菜单字体显示问题

在最新版的编辑器上;1920屏幕上字体还可以;大于2000就 太小了;严重bug

在最新版的编辑器上;1920屏幕上字体还可以;大于2000就 太小了;严重bug

【公告】腾讯云服务空间套餐升级、能力变更通知

为了给开发者提供更加优质可靠的产品服务,腾讯云计划将于2025年6月30日对服务空间套餐进行升级。

套餐升级后,套餐能力也有相应变更,腾讯云会分多次上线能力变更,具体计划如下:

2026年2月4日

前端网页托管从纯按量计费调整为包含套餐内,所有套餐免费容量额度均为1GB,流量共用套餐内的CDN流量。

2026年1月19日

个人版以及入门版两个套餐于2025年8月31日增加的云函数超时时间固定3s、云函数运行内存固定256M的限制已经去除,能力和高档套餐对齐。

2025年12月16日

个人版套餐的新购将于2025年12月16日下线,现有个人版服务空间续费及变配不受影响。

2025年8月31日

| 能力 | 个人版(19.9元/月) | 入门版(99元/月) | 标准版(199元/月) | 199元以上套餐 |

|---|---|---|---|---|

| 云函数 - 超时时间 | 3s,不支持修改 | 3s,不支持修改 | 最大900s | 最大900s |

| 云函数 - 运行内存 | 256M,不支持修改 | 256M,不支持修改 | 支持修改 | 支持修改 |

| 云函数 - 日志保存时长 | 2小时 | 2小时 | 3天 | 7天 |

| 前端网页托管 - 防盗链配置 | 不支持 | 不支持 | 支持 | 支持 |

| 前端网页托管 - IP黑白名单配置 | 不支持 | 不支持 | 不支持 | 支持 |

| 前端网页托管 - IP访问限频配置 | 不支持 | 不支持 | 支持 | 支持 |

2025年6月30日

| 能力 | 个人版(19.9元/月) | 入门版(99元/月) | 199元及以上套餐 |

|---|---|---|---|

| 云数据库 - 数据库回档 | 不支持 | 不支持 | 支持 |

| 云函数 - 固定出口IP | 不支持 | 不支持 | 支持 |

- 变更时间之后将不再支持以上能力,请及时关注您使用的套餐是否强依赖以上变更能力,如有需求可升级更高套餐版本。

- 现有套餐如果降配到低版本套餐时,以上能力也将会自动变更,套餐不支持的能力将会失效。

套餐版本变更

已与2025年6月30日生效

| 配额 | 个人版(提升) | 标准版(新增) | 初创版(下线) | 团队版(下线) | 企业版(新增) | 团队高级版(下线) | 企业增强版(新增) | 单位 |

|---|---|---|---|---|---|---|---|---|

| QPS | 500 | 500 | 500 | 1000 | 1000 | 1500 | 1000 | - |

| 调用次数 | 20 | 800 | 1000 | 5000 | 5000 | 20000 | 20000 | 万次 |

| 容量 | 100 | 100 | 300 | 500 | 1500 | 2000 | GB | |

| 云函数资源使用量 | 60 | 45 | 100 | 150 | 1000 | 1500 | 万GBs | |

| 云函数外网出流量 | 20 | 10 | 25 | 50 | 100 | 200 | GB | |

| CDN流量 | 300 | 200 | 600 | 1200 | 2000 | 4000 | GB | |

| CDN回源流量 | 120 | 100 | 300 | 600 | 1000 | 2000 | GB | |

| 价格 | 199 | 299 | 999 | 999 | 4999 | 4999 | 元/月 |

- 套餐版本增加

标准版、企业版、企业增强版。原有的初创版、团队版、团队高级版将下线不再支持新购,已有套餐用户不受影响可继续使用、续费。 - 新增套餐及现有的

个人版套餐资源配额提升,部分配额提升50% ~ 100%,个人版套餐资源配额提升已实时生效。 - 账号注册时间自2023年5月1日起,且未创建过腾讯云空间或第一次创建腾讯云空间在2023年10月9日之后,支持购买新增的三个套餐。

为了给开发者提供更加优质可靠的产品服务,腾讯云计划将于2025年6月30日对服务空间套餐进行升级。

套餐升级后,套餐能力也有相应变更,腾讯云会分多次上线能力变更,具体计划如下:

2026年2月4日

前端网页托管从纯按量计费调整为包含套餐内,所有套餐免费容量额度均为1GB,流量共用套餐内的CDN流量。

2026年1月19日

个人版以及入门版两个套餐于2025年8月31日增加的云函数超时时间固定3s、云函数运行内存固定256M的限制已经去除,能力和高档套餐对齐。

2025年12月16日

个人版套餐的新购将于2025年12月16日下线,现有个人版服务空间续费及变配不受影响。

2025年8月31日

| 能力 | 个人版(19.9元/月) | 入门版(99元/月) | 标准版(199元/月) | 199元以上套餐 |

|---|---|---|---|---|

| 云函数 - 超时时间 | 3s,不支持修改 | 3s,不支持修改 | 最大900s | 最大900s |

| 云函数 - 运行内存 | 256M,不支持修改 | 256M,不支持修改 | 支持修改 | 支持修改 |

| 云函数 - 日志保存时长 | 2小时 | 2小时 | 3天 | 7天 |

| 前端网页托管 - 防盗链配置 | 不支持 | 不支持 | 支持 | 支持 |

| 前端网页托管 - IP黑白名单配置 | 不支持 | 不支持 | 不支持 | 支持 |

| 前端网页托管 - IP访问限频配置 | 不支持 | 不支持 | 支持 | 支持 |

2025年6月30日

| 能力 | 个人版(19.9元/月) | 入门版(99元/月) | 199元及以上套餐 |

|---|---|---|---|

| 云数据库 - 数据库回档 | 不支持 | 不支持 | 支持 |

| 云函数 - 固定出口IP | 不支持 | 不支持 | 支持 |

- 变更时间之后将不再支持以上能力,请及时关注您使用的套餐是否强依赖以上变更能力,如有需求可升级更高套餐版本。

- 现有套餐如果降配到低版本套餐时,以上能力也将会自动变更,套餐不支持的能力将会失效。

套餐版本变更

已与2025年6月30日生效

| 配额 | 个人版(提升) | 标准版(新增) | 初创版(下线) | 团队版(下线) | 企业版(新增) | 团队高级版(下线) | 企业增强版(新增) | 单位 |

|---|---|---|---|---|---|---|---|---|

| QPS | 500 | 500 | 500 | 1000 | 1000 | 1500 | 1000 | - |

| 调用次数 | 20 | 800 | 1000 | 5000 | 5000 | 20000 | 20000 | 万次 |

| 容量 | 100 | 100 | 300 | 500 | 1500 | 2000 | GB | |

| 云函数资源使用量 | 60 | 45 | 100 | 150 | 1000 | 1500 | 万GBs | |

| 云函数外网出流量 | 20 | 10 | 25 | 50 | 100 | 200 | GB | |

| CDN流量 | 300 | 200 | 600 | 1200 | 2000 | 4000 | GB | |

| CDN回源流量 | 120 | 100 | 300 | 600 | 1000 | 2000 | GB | |

| 价格 | 199 | 299 | 999 | 999 | 4999 | 4999 | 元/月 |

- 套餐版本增加

标准版、企业版、企业增强版。原有的初创版、团队版、团队高级版将下线不再支持新购,已有套餐用户不受影响可继续使用、续费。 - 新增套餐及现有的

个人版套餐资源配额提升,部分配额提升50% ~ 100%,个人版套餐资源配额提升已实时生效。 - 账号注册时间自2023年5月1日起,且未创建过腾讯云空间或第一次创建腾讯云空间在2023年10月9日之后,支持购买新增的三个套餐。

代做.9.png、安卓/uniapp、苹果启动图

十年开发、设计经验

1.代做 安卓.9.png 、iOS苹果storyboard 启动图片,不满意免费修改;

2.代上架安卓应用市场/苹果APP Store;

3.解决前/后端问题;

4.定制/二次开发app、小程序、各类网站系统。

5.前端可以做: react、vue、uniapp、Flutter、原生安卓开发、小程序原生开发、安卓原生开发

6.后端可以做:PHP、Java、Python、nodejs

联系方式: wx:lh1845407111 QQ:1845407111

工作室官网:https://www.xiaohongzi.top/h5/#/home 欢迎大家访问

价格便宜,包满意!包满意!包满意!

十年开发、设计经验

1.代做 安卓.9.png 、iOS苹果storyboard 启动图片,不满意免费修改;

2.代上架安卓应用市场/苹果APP Store;

3.解决前/后端问题;

4.定制/二次开发app、小程序、各类网站系统。

5.前端可以做: react、vue、uniapp、Flutter、原生安卓开发、小程序原生开发、安卓原生开发

6.后端可以做:PHP、Java、Python、nodejs

联系方式: wx:lh1845407111 QQ:1845407111

工作室官网:https://www.xiaohongzi.top/h5/#/home 欢迎大家访问

价格便宜,包满意!包满意!包满意!

关于地图组件拿不到中心点 getCenterLocation 问题,解决方案

可以在APP下使用 plus 5+ 方法获取

// #ifdef APP-PLUS

this.mapContext.$getAppMap().getCurrentCenter((state, point) => {

console.log(state, point);

if (0 == state) {

this.geocodeRegeo(point)

} else {

console.log("Failed!");

}

});

// #endif

// #ifdef H5

this.mapContext.getCenterLocation({

success: (res) => {

this.geocodeRegeo(res)

}

});

// #endif 可以在APP下使用 plus 5+ 方法获取

// #ifdef APP-PLUS

this.mapContext.$getAppMap().getCurrentCenter((state, point) => {

console.log(state, point);

if (0 == state) {

this.geocodeRegeo(point)

} else {

console.log("Failed!");

}

});

// #endif

// #ifdef H5

this.mapContext.getCenterLocation({

success: (res) => {

this.geocodeRegeo(res)

}

});

// #endif